Acerca de incidentes cibernéticos

Un incidente cibernético es cualquier evento que comprometa la seguridad de sistemas o datos digitales, afectando su confidencialidad, integridad o disponibilidad, y requiere una intervención precisa para analizar y limitar su impacto.

Los incidentes cibernéticos han registrado un aumento significativo en los últimos años. En 2024, el número medio de ataques semanales por organización a nivel global alcanzó los 1.673, un 44% más que en 20231.

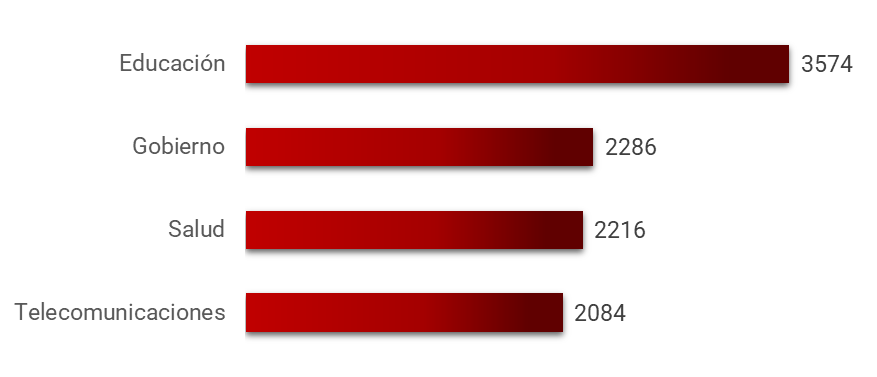

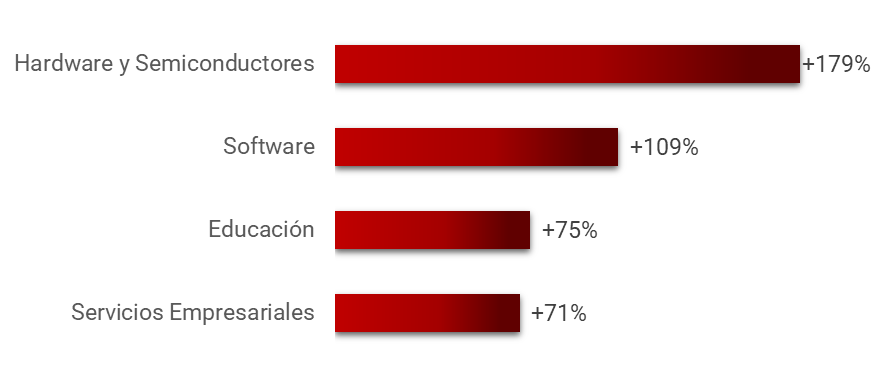

Los sectores con mayor número absoluto de ciberataques semanales fueron Educación (3.574), Gobierno (2.286), Salud (2.216) y Telecomunicaciones (2.084). Por otro lado, los sectores con mayor incremento porcentual respecto al año anterior fueron Hardware y Semiconductores (+179%), Software (+109%), Educación (+75%) y Servicios Empresariales (+70%):

España aparece entre los 10 más impactados por ataques de ransomware, concentrando cerca del 2% de las empresas afectadas a nivel mundial.

La correcta respuesta es un factor crítico para la resiliencia empresarial y social.

Principales Tipos de Incidentes Cibernéticos

Malware y Ransomware

Instalación y ejecución de software malicioso (virus, troyanos, spyware, ransomware) que compromete la integridad o disponibilidad de sistemas y datos.

Phishing e Ingeniería Social

Envío de correos o mensajes fraudulentos que engañan a usuarios para obtener credenciales, información confidencial o instalar malware.

Acceso no autorizado

Intrusiones donde atacantes logran acceso a sistemas o datos sin permisos, incluyendo el uso indebido de credenciales robadas y escalada de privilegios.

Exfiltración de Datos

Extracción y fuga de información sensible, ya sea para chantaje, venta o exposición pública.

Amenaza interna

Acciones maliciosas 30negligentes por parte de empleados, socios o usuarios con acceso legítimo que afectan la seguridad organizacional.

Ataques de Denegación de Servicio (DoS/DDoS)

Saturación de sistemas o redes, impidiendo el acceso legítimo y afectando la disponibilidad de servicios.

Ataques a la cadena de suministro

Compromiso de proveedores, software, servicios externos o dependencias para infiltrarse y afectar indirectamente a la organización objetivo.

Intercepción y manipulación de comunicaciones

Intercepción y modificación de tráfico entre partes (Man-In-The-Middle), permitiendo el robo o alteración de información sensible y transacciones.

Gestión de Respuesta a Incidentes Cibernéticos

La gestión de respuesta a incidentes en entornos digitales se estructura en seis fases críticas, que aseguran una respuesta ordenada, eficiente y conforme a estándares reconocidos. Estas etapas son: Preparación, Identificación, Contención, Erradicación, Recuperación y Lecciones Aprendidas. La investigación forense digital forma parte esencial en este ciclo, permitiendo una comprensión profunda del incidente y facilitando la toma de decisiones informadas.

I

– Preparación –

Establecer políticas y procedimientos de respuesta a incidentes.

Definir roles, responsabilidades y equipo de respuesta.

Implementar herramientas y recursos técnicos necesarios.

Capacitar continuamente al personal.

Crear planes de comunicación y notificación.

II – VI

– Investigación Forense –

Identificar y preservar evidencias desde la detección inicial.

Analizar detalladamente el incidente para entender causas y consecuencias.

Apoyar acciones técnicas, legales y preventivas.

Coordinar con fases de contención, erradicación y recuperación.

Evitar pérdida o alteración de evidencias relevantes.

II

– Identificación –

Monitorear sistemas para identificar posibles incidentes.

Analizar alertas para confirmar y clasificar el incidente.

Determinar alcance, origen y gravedad del evento.

Priorizar la respuesta según la criticidad.

III

– Contención –

Implementar acciones rápidas para detener la propagación.

Aislar sistemas y bloquear accesos no autorizados.

Aplicar estrategias temporales y a largo plazo.

IV

– Erradicación –

Eliminar malware, accesos no autorizados y vulnerabilidades.

Corregir fallos y limpiar sistemas afectados.

Garantizar la eliminación completa de la amenaza.

V

– Recuperación –

Restaurar sistemas y servicios a operación normal.

Monitorizar continuamente para detectar anomalías.

Reanudar actividades con seguridad y sin riesgos.

VI

– Lecciones Aprendidas –

Revisar el incidente y la eficacia de la respuesta.

Identificar áreas de mejora y éxitos.

Actualizar políticas y procedimientos basados en aprendizajes.

- Check Point Research, Cyber Security Report 2025, https://www.checkpoint.com/security-report/ ↩︎